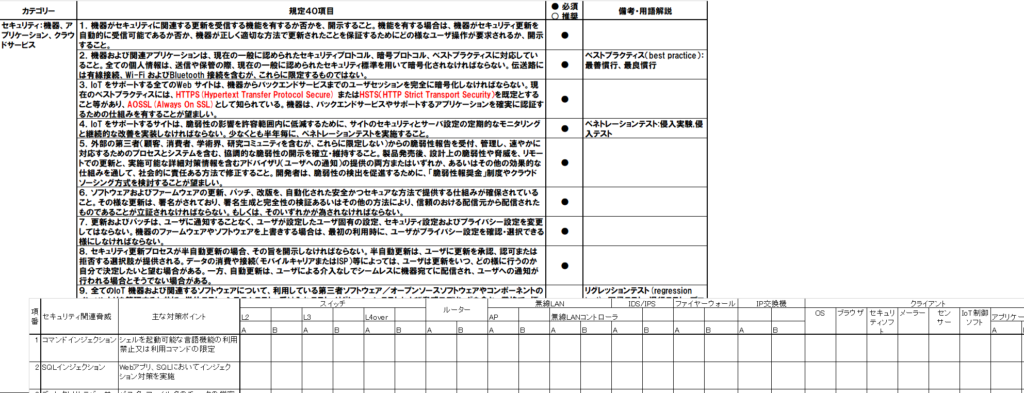

年末から新年にかけて、「2019年に拡大が懸念されるサイバー攻撃」について随時投稿させて頂きます。今回は、「4 産業用制御システム(ICS)が狙われる(鎖国されたネットワークに黒船がやってきた)」です。

東京オリンピックや大阪万博開催を控えて、サイバー犯罪者や国家ハッカーの関心が高まると考えられているのが、ICS(Industrial Control Systems)やSCADA(Supervisory Control and Data Acquisition)などの産業用制御システムです。国家的なインフラストラクチャーにも使用される産業用制御システムは、国家的イベントの開催で経済的利益が増大し、サイバー攻撃を誘引するだけでなく、サイバー戦争をしかけたり、サイバー兵器開発をもくろむ国家的ハッカーにとっても魅力的なターゲットになります。従来、産業用制御システムはインターネットなど外部ネットワークとの接続はされていなかったため、ITセキュリティ対策に消極的なケースが少なくありませんでした。クラウドの活用、IoT展開、IPv6使用などで、外部ネットワークと直接・間接的に接続されるケースが増大するため、従来の情報系ネットワークに比べて、脆弱性は高く、脅威に対する防御力が低いために、被害が増大する可能性があります。サイバーセキュリティが事業継続に不可欠だと認識する必要があると考えます。

https://www.usl-inc.co.jp/